Реклама

Для тех, кто пострадал от вымогателей CrypBoss, HydraCrypt и UmbreCrypt, есть отличные новости. Фабиан Восарисследователь Emsisoft, имеет удалось перепроектировать ихи в процессе выпустила программу, которая может расшифровать файлы, которые в противном случае были бы потеряны.

Эти три вредоносные программы очень похожи. Вот что вам нужно знать о них, и как вы можете получить свои файлы обратно.

Встреча с семьей CrypBoss

Создание вредоносного ПО всегда было кустарной промышленностью на миллиард долларов. Злонамеренные разработчики программного обеспечения пишут новые вредоносные программы и продают их на аукцион организованным преступникам в самых мрачных пределах темная паутина Путешествие в скрытую сеть: руководство для новых исследователейЭто руководство проведет вас по многим уровням глубокой сети: базы данных и информация, доступная в научных журналах. Наконец, мы доберемся до ворот Тора. Читать далее .

Затем эти преступники распространяют их повсюду, заражая тысячи машин и делая

безбожная сумма денег Что мотивирует людей взламывать компьютеры? Подсказка: деньгиПреступники могут использовать технологии, чтобы заработать деньги. Вы знаете это. Но вы будете удивлены, насколько гениальными они могут быть, от взлома и перепродажи серверов до перенастройки их как прибыльных майнеров биткойнов. Читать далее .Кажется, вот что здесь произошло.

Обе HydraCrypt а также UmbreCrypt Это слегка модифицированные варианты другой вредоносной программы под названием CrypBoss. В дополнение к общим предкам, они также распространяются через набор эксплойтов рыболова, который использует метод скачиваний для заражения жертв. Данн Олбрайт имеет много написано о комплектах эксплойтов Вот как они взламывают тебя: мрачный мир наборов эксплойтовМошенники могут использовать программные пакеты для использования уязвимостей и создания вредоносных программ. Но что это за наборы эксплойтов? Откуда они? И как их можно остановить? Читать далее в прошлом.

Было проведено много исследований семейства CrypBoss некоторыми из крупнейших имен в области компьютерной безопасности. Исходный код CrypBoss был пропущен в прошлом году на PasteBin и почти сразу был поглощен сообществом безопасности. В конце прошлой недели McAfee опубликовал один из лучших анализов HydraCrypt, который объяснил, как это работает на самых низких уровнях.

Различия между HydraCrypt и UmbreCrypt

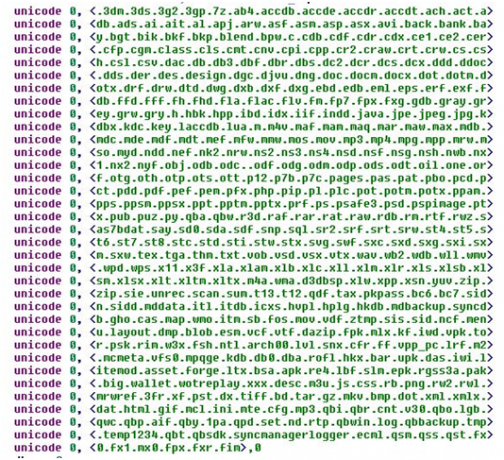

С точки зрения их основной функциональности, HydraCrypt и UmbreCrypt оба делают то же самое. Когда они впервые заражают систему, они начинают шифровать файлы в соответствии с их расширением, используя строгую форму асимметричного шифрования.

У них также есть другие неосновные поведения, которые довольно распространены в программном обеспечении вымогателей.

Например, оба позволяют злоумышленнику загрузить и запустить дополнительное программное обеспечение на зараженную машину. Оба удаляют теневые копии зашифрованных файлов, делая невозможным их восстановление.

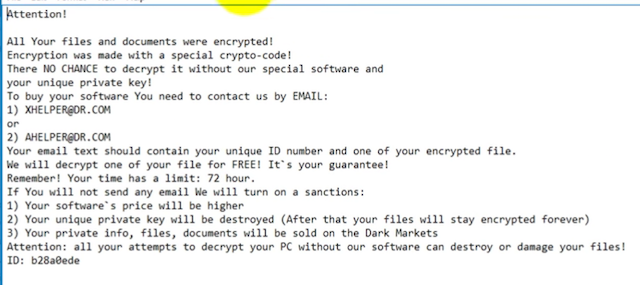

Возможно, самая большая разница между этими двумя программами заключается в том, как они «выкупают» файлы обратно.

UmbreCrypt - это очень важно. Он сообщает жертвам, что они заражены, и нет никаких шансов, что они вернут свои файлы без сотрудничества. Чтобы жертва начала процесс расшифровки, ей необходимо отправить электронное письмо на один из двух адресов. Они размещены на «engineer.com» и «consultant.com» соответственно.

Вскоре после этого кто-то из UmbreCrypt ответит платежной информацией. Уведомление о вымогательстве не говорит жертве, сколько они собираются заплатить, хотя оно говорит жертве, что плата будет увеличена, если они не заплатят в течение 72 часов.

Весело, инструкции, предоставленные UmbreCrypt, говорят жертве не посылать им по электронной почте «угрозы и грубость». Они даже предоставляют образец формата электронной почты для использования жертвами.

HydraCrypt немного отличается в том, что их примечание выкупа далеко более угрожающим.

Они говорят, что если жертва не заплатит в течение 72 часов, они наложат санкцию. Это может быть увеличение выкупа или уничтожение закрытого ключа, что делает невозможным расшифровку файлов.

Они также угрожают раскрыть личную информацию Вот сколько ваша личность может стоить в темной паутинеНеловко думать о себе как о товаре, но все ваши личные данные, от имени и адреса до реквизитов банковского счета, чего-то стоят для онлайн-преступников. Сколько ты стоишь? Читать далее , файлы и документы неплательщиков на Темной паутине. Это делает его немного редким среди вымогателей, так как это имеет последствия, которые гораздо хуже, чем не вернуть ваши файлы.

Как вернуть ваши файлы

Как мы уже упоминали ранее, Fabian Wosar из Emisoft смог взломать используемое шифрование и выпустил инструмент для восстановления ваших файлов, который называется DecryptHydraCrypt.

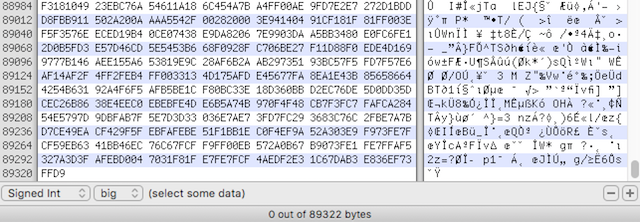

Чтобы это работало, вам нужно иметь под рукой два файла. Это должен быть любой зашифрованный файл, а также незашифрованная копия этого файла. Если у вас есть документ на жестком диске, который вы скопировали на Google Drive или в свою учетную запись электронной почты, используйте это.

Кроме того, если у вас его нет, просто найдите зашифрованный файл PNG и используйте любой другой случайный файл PNG, который вы либо создаете сами, либо загружаете из Интернета.

Затем перетащите их в приложение для расшифровки. Затем он начнет действовать и попытается определить закрытый ключ.

Вы должны быть предупреждены, что это не будет мгновенным. Дешифровщик будет выполнять довольно сложную математику для определения вашего ключа дешифрования, и этот процесс может занять несколько дней, в зависимости от вашего процессора.

Как только он сработает, ключ дешифрования откроет окно и позволит вам выбрать папки, содержимое которых вы хотите расшифровать. Это работает рекурсивно, поэтому, если у вас есть папка в папке, вам нужно только выбрать корневую папку.

Стоит отметить, что у HydraCrypt и UmbreCrypt есть недостаток, заключающийся в том, что последние 15 байтов каждого зашифрованного файла повреждены безвозвратно.

Это не должно вас сильно беспокоить, так как эти байты обычно используются для заполнения или несущественных метаданных. Пух, в основном. Но если вы не можете открыть расшифрованные файлы, попробуйте открыть их с помощью инструмента восстановления файлов.

Не повезло?

Есть шанс, что это не сработает для вас. Это может быть по ряду причин. Скорее всего, вы пытаетесь запустить его с помощью программы-вымогателя, которая не является HydraCrypt, CrypBoss или UmbraCrypt.

Другая возможность состоит в том, что создатели вредоносных программ модифицировали его, чтобы использовать другой алгоритм шифрования.

На данный момент у вас есть несколько вариантов.

Самая быстрая и самая многообещающая ставка - заплатить выкуп. Это немного различается, но обычно колеблется около отметки в 300 долларов, и ваши файлы будут восстановлены через несколько часов.

Само собой разумеется, что вы имеете дело с организованными преступниками, поэтому нет никаких гарантий они фактически расшифруют файлы, и если вы не счастливы, у вас нет шансов получить возвращать деньги.

Вы должны также рассмотреть аргумент, что выплата этих выкупов увековечивает распространение вымогателей и продолжает делать финансово выгодным для разработчиков писать вымогателей программы.

Второй вариант - подождать в надежде, что кто-нибудь выпустит инструмент для расшифровки вредоносного ПО, с которым вы столкнулись. Эта случилось с CryptoLocker CryptoLocker мертв: вот как вы можете получить свои файлы обратно! Читать далее когда секретные ключи были пропущены с командно-контрольного сервера. Здесь программа расшифровки была результатом утечки исходного кода.

Там нет никаких гарантий для этого, хотя. Довольно часто, нет никакого технологического решения вернуть ваши файлы без выкупа.

Профилактика лучше лечения

Конечно, самый эффективный способ борьбы с программами-вымогателями - это убедиться, что вы не заражены в первую очередь. Принимая некоторые простые меры предосторожности, такие как запуск полностью обновленного антивируса и не загружая файлы из подозрительных мест, вы можете снизить свои шансы на заражение.

Были ли вы затронуты HydraCrypt или UmbreCrypt? Вам удалось вернуть ваши файлы? Позвольте мне знать в комментариях ниже.

Кредиты изображений: Используя ноутбук, палец на сенсорной панели и клавиатуре (Scyther5 через ShutterStock), Биткойн на клавиатуре (AztekPhoto через ShutterStock)

Мэтью Хьюз - разработчик программного обеспечения и писатель из Ливерпуля, Англия. Его редко можно найти без чашки крепкого черного кофе в руке, и он абсолютно обожает свой Macbook Pro и свою камеру. Вы можете прочитать его блог на http://www.matthewhughes.co.uk и следуйте за ним в твиттере на @matthewhughes.