Рекламное объявление

Около 33% всех пользователей Chromium имеют какой-то плагин для браузера. Вместо того, чтобы быть нишей, передовой технологией, используемой исключительно опытными пользователями, надстройки, безусловно, являются мейнстримом, большинство из которых поступают из Интернет-магазина Chrome и Рынка надстроек Firefox.

Но насколько они безопасны?

Согласно исследованию должен быть представлен на симпозиуме IEEE по безопасности и конфиденциальности ответ не очень. Исследование, проведенное при поддержке Google, показало, что десятки миллионов пользователей Chrome установили различные вредоносные программы на основе надстроек, что составляет 5% от общего трафика Google.

Исследование привело к тому, что из магазина приложений Chrome было удалено почти 200 плагинов, и поставило под вопрос общую безопасность рынка.

Итак, что делает Google, чтобы обезопасить нас, и как вы можете обнаружить мошенническое дополнение? Я выяснил.

Откуда берутся дополнения

Называйте их как хотите - расширения браузера, плагины или дополнения - все они приходят из одного места. Независимые сторонние разработчики, производящие продукты, которые, по их мнению, служат нуждам или решают проблему.

Дополнения для браузера обычно пишутся с использованием веб-технологий, таких как HTML, CSS, и JavaScript Что такое JavaScript, и может ли Интернет существовать без него?JavaScript - одна из тех вещей, которые многие считают само собой разумеющимся. Все используют это. Подробнее и обычно создаются для одного конкретного браузера, хотя есть некоторые сторонние сервисы, которые облегчают создание кроссплатформенных плагинов для браузера.

Как только плагин достиг уровня завершения и протестирован, он выпускается. Можно распространять плагин независимо, хотя подавляющее большинство разработчиков предпочитают распространять их через Mozilla, Google и магазины расширений Microsoft.

Хотя, прежде чем он когда-либо коснется компьютера пользователя, его необходимо протестировать, чтобы убедиться в его безопасном использовании. Вот как это работает в магазине приложений Google Chrome.

Сохраняя Chrome Safe

От подачи продления до его окончательной публикации 60 минут ожидания. Что здесь происходит? Что ж, за кулисами Google следит за тем, чтобы плагин не содержал какой-либо вредоносной логики или чего-либо, что могло бы поставить под угрозу конфиденциальность или безопасность пользователей.

Этот процесс известен как «расширенная проверка элементов» (IEV) и представляет собой серию строгих проверок, которые проверяют код плагина и его поведение при установке для выявления вредоносных программ.

Google также опубликовал «руководство по стилю» своего рода, который говорит разработчикам, какое поведение разрешено, и явно обескураживает других. Например, запрещено использовать встроенный JavaScript - JavaScript, который не хранится в отдельном файле, - чтобы снизить риск межсайтовые скриптовые атаки Что такое межсайтовый скриптинг (XSS) и почему это угроза безопасностиУязвимости межсайтового скриптинга являются сегодня самой большой проблемой безопасности сайта. Исследования показали, что они поразительно распространены - 55% веб-сайтов содержали уязвимости XSS в 2011 году, согласно последнему отчету White Hat Security, опубликованному в июне ... Подробнее .

Google также категорически не рекомендует использовать «eval», программную конструкцию, которая позволяет коду выполнять код и может создавать всевозможные угрозы безопасности. Они также не очень заинтересованы в плагинах, подключаемых к удаленным службам, не принадлежащим Google, поскольку это создает риск Атака "Человек посередине" (MITM) Что такое атака «человек посередине»? Безопасность Жаргон объяснилЕсли вы слышали об атаках типа «человек посередине», но не совсем уверены, что это значит, эта статья для вас. Подробнее .

Это простые шаги, но они по большей части эффективны для обеспечения безопасности пользователей. Джаввад МаликЗащитник безопасности в Alienware считает, что это шаг в правильном направлении, но отмечает, что самой большой проблемой в обеспечении безопасности пользователей является проблема образования.

«Различать хорошее и плохое программное обеспечение становится все труднее. Перефразируя, одно легитимное программное обеспечение человека - это другой, крадущий личность, ставящий под угрозу конфиденциальность вредоносный вирус, закодированный в недрах ада.

«Не поймите меня неправильно, я приветствую решение Google об удалении этих вредоносных расширений - некоторые из них никогда не должны были публиковаться. Но задача, стоящая перед такими компаниями, как Google, заключается в контроле над расширениями и определении границ приемлемого поведения. Разговор, который выходит за рамки безопасности или технологий и является вопросом для общества, использующего интернет в целом ».

Google стремится обеспечить информирование пользователей о рисках, связанных с установкой плагинов для браузера. Каждое расширение в магазине приложений Google Chrome содержит информацию о необходимых разрешениях и не может превышать предоставленные вами разрешения. Если расширение просит сделать что-то необычное, у вас есть основания для подозрений.

Но иногда, как мы все знаем, вредоносное ПО проскальзывает.

Когда Google получает это неправильно

Google, на удивление, держит довольно узкий корабль. Мало что проскочило мимо их часов, по крайней мере, когда дело доходит до Интернет-магазина Google Chrome. Однако когда что-то происходит, это плохо.

- AddToFeedly был плагин Chrome, который позволял пользователям добавлять веб-сайт в свои Feedly RSS Reader Feedly, отзывы: что делает его такой популярной заменой Google Reader?Теперь, когда Google Reader - лишь отдаленное воспоминание, борьба за будущее RSS действительно началась. Feedly - один из самых заметных продуктов, сражающихся в хорошей борьбе. Google Reader не был ... Подробнее Подписки. Он начал жизнь как законный продукт выпущен разработчиком для любителей, но был куплен за четырехзначную сумму в 2014 году. Затем новые владельцы добавили в плагин рекламное ПО SuperFish, которое вставляло рекламу в страницы и вызывало всплывающие окна. SuperFish получил известность ранее в этом году, когда это выяснилось Lenovo поставляла его со всеми своими бюджетными ноутбуками с Windows Владельцы ноутбуков Lenovo остерегаются: на вашем устройстве может быть предустановлено вредоносное ПОКитайский производитель компьютеров Lenovo признал, что на ноутбуках, поставляемых в магазины и потребителям в конце 2014 года, предустановлено вредоносное ПО. Подробнее .

- Скриншот веб-страницы позволяет пользователям захватывать изображение всей веб-страницы, которую они посещают, и установлено на более чем 1 млн. компьютеров. Тем не менее, он также передает информацию о пользователях на один IP-адрес в Соединенных Штатах. Владельцы WebPage Screenshot отрицали какие-либо правонарушения и настаивают на том, что это было частью их практики обеспечения качества. С тех пор Google удалил его из Интернет-магазина Chrome.

- Adicionar Ao Google Chrome был мошенническим расширением, которое похитили аккаунты в фейсбуке 4 вещи, которые нужно сделать немедленно, когда ваш аккаунт в Facebook был взломанЕсли вы подозреваете, что ваша учетная запись Facebook была взломана, вот что нужно сделать, чтобы узнать и восстановить контроль. Подробнее и поделился несанкционированными статусами, постами и фотографиями. Вредонос распространялся через сайт, имитирующий YouTube, и предлагал пользователям установить плагин для просмотра видео. С тех пор Google удалил плагин.

Учитывая, что большинство людей используют Chrome для выполнения большей части своих вычислений, вызывает беспокойство то, что этим плагинам удалось пробиться сквозь трещины. Но, по крайней мере, был процедура терпеть неудачу. Когда вы устанавливаете расширения из другого места, вы не защищены.

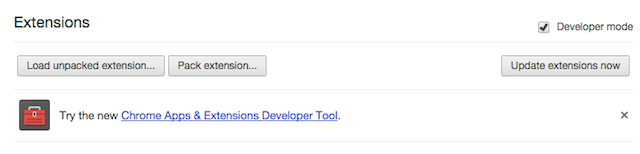

Так же, как пользователи Android могут установить любое приложение, которое они хотят, Google позволяет вам установите любое расширение Chrome Как установить расширения Chrome вручнуюGoogle недавно решил отключить установку расширений Chrome со сторонних веб-сайтов, но некоторые пользователи все еще хотят установить эти расширения. Вот как это сделать. Подробнее включая те, которые не приходят из Интернет-магазина Chrome. Это не просто для того, чтобы предоставить потребителям немного дополнительного выбора, а скорее для того, чтобы позволить разработчикам протестировать код, над которым они работали, прежде чем отправлять его на утверждение.

Однако важно помнить, что любое расширение, установленное вручную, не прошло строгие процедуры тестирования Google и может содержать все виды нежелательных действий.

Насколько вы рискуете?

В 2014 году Google обогнал Microsoft Internet Explorer как доминирующий веб-браузер и теперь представляет почти 35% интернет-пользователей. В результате для тех, кто хочет быстро заработать или распространить вредоносное ПО, это остается заманчивой целью.

Google, по большей части, смог справиться. Были инциденты, но они были изолированы. Когда вредоносным программам удается проскользнуть, они оперативно с ними справляются и с таким профессионализмом, которого вы ожидаете от Google.

Однако ясно, что расширения и плагины являются потенциальным вектором атаки. Если вы планируете делать что-то деликатное, например войти в свой онлайн-банк, вы можете сделать это в отдельном браузере без плагинов или в инкогнито-окне. И если у вас есть какие-либо из перечисленных выше расширений, введите хром: // расширения / в адресной строке Chrome найдите и удалите их, чтобы быть в безопасности.

Вы когда-нибудь случайно устанавливали вредоносное ПО Chrome? Жить, чтобы рассказать историю? Я хочу услышать об этом. Оставьте мне комментарий ниже, и мы поговорим.

Кредиты изображений: Молоток на осколки стекла Via Shutterstock

Мэтью Хьюз - разработчик программного обеспечения и писатель из Ливерпуля, Англия. Его редко можно найти без чашки крепкого черного кофе в руке, и он абсолютно обожает свой Macbook Pro и свою камеру. Вы можете прочитать его блог на http://www.matthewhughes.co.uk и следуйте за ним в твиттере на @matthewhughes.