Рекламное объявление

Вы идете в супермаркет, и камера на потолке отправляет ваше лицо на корпоративный мэйнфрейм для распознавание лиц 5 увлекательных поисковых систем, которые ищут лицаЕсть поисковые системы, которые могут найти кого-то по их фото. Вот несколько поисковых систем распознавания лиц, чтобы попробовать. Подробнее анализ. Вы входите в Facebook, и регистратор ключей на вашем компьютере отправляет ваш пароль по электронной почте в секретное здание безопасности в Пекине. Это похоже на сцены из фильма? Верьте или нет, они могут происходить с вами каждый день.

Многие люди не обращают внимания на то, как их контролируют почти каждый день, в какой-то аспект их жизни. Это может быть во время ведения бизнеса в магазине, получения денег из банкомата или даже просто разговора по мобильному телефону во время прогулки по городской улице.

Первым шагом к защите себя является понимание самых серьезных угроз наблюдения, которые существуют на самом деле. Следующим шагом является принятие мер предосторожности, чтобы защитить себя от них. В этой статье вы узнаете об этих угрозах наблюдения и о некоторых способах защиты от них.

Распознавание лица

Первые подозрения, что что-то не так в мире наблюдения за потребителями, появились в ноябре 2013 года, когда Хранитель сообщил британский ритейлер Tesco устанавливал передовую технологию сканирования лица под названием OptimEyes для маркетинговых целей.

Цель системы вышла далеко за рамки типичного камеры наблюдения AtHome Camera Free: превратите любой компьютер в камеру безопасности с вашим iPhone Подробнее Вы можете найти в магазинах. Вместо этого он должен был сканировать глаза покупателей бензина, чтобы определить возраст и пол с целью показа целевой рекламы на экранах, установленных на автозаправочных станциях.

Использование таких технологий только расширилось. Такие компании, как Face First предлагать технологии видеонаблюдения розничным торговцам, которые используют передовые технологии распознавания лиц, чтобы идентифицировать известных магазинных воров и предупредить руководителей магазинов об их присутствии. Эта технология также используется для признания известных постоянных «хороших» покупателей, чтобы они могли получать VIP-обслуживание, чтобы в будущем они могли вернуться в магазин.

Для ритейлеров эта технология является многообещающей, но она беспокоит защитников прав потребителей и потребителей. Еще в 2012 году, когда он первоначально приближался к погашению, Союз потребителей опубликовал открытое письмо Федеральной торговой комиссии (FTC), информирование агентства о том, что технология, которая чрезвычайно полезна для розничной торговли и рекламы, может создать очень серьезные проблемы с потребители.

«Повсеместная установка устройств распознавания лиц в торговых центрах, супермаркетах, школах, врачебных офисы и городские тротуары могут серьезно подорвать желание и ожидания человека анонимность."

Союз потребителей отметил, что такая технология, ориентированная на детей, может привести к ожирению среди молодежи эпидемия усугубляется, а ориентация на подростков с продуктами для похудения может усугубить проблемы самооценки у подростков. Наиболее серьезная проблема заключается в том, что не существует руководящих принципов, запрещающих компаниям собирать и хранить такую информацию о вас и вашем покупательском поведении.

«Программное обеспечение для обнаружения и распознавания лиц может предложить потребителям ряд ощутимых преимуществ. В то же время мы не можем игнорировать тот факт, что эти технологии создают значительные риски для конфиденциальности и серьезно угрожают праву потребителей на анонимность ».

В следующий раз, когда вы отправляетесь за покупками, следите за этими потолочными камерами, отслеживающими каждое ваше движение!

Взлом веб-камеры

В мае 2014 года официальные лица США арестовали 90 человек, которые были частью организации, известной как «Черные шторы». Blackshades производила и продавала программное обеспечение, позволяющее хакерам подключаться к любому компьютеру под управлением Microsoft Windows и управлять веб-камерой. Один студент колледжа был даже арестован за использование программного обеспечения для захватывать обнаженные фотографии Мисс Тин США.

Если вам интересно, стоит ли вам беспокоиться, учтите тот факт, что организация продала тысячи копий на общую сумму 350 000 долларов США, с оценкой 700 000 жертв в 100 странах с 2010. Да, это действительно возможно для кого-то взломайте веб-камеру, как недавно объяснил Джеймс Насколько легко для кого-то взломать вашу веб-камеру? Подробнее .

Страшная часть программного обеспечения - то, что это не просто веб-камера, которая восприимчива. Хакеры получают доступ к нажатию клавиш и паролям, они могут делать снимки экрана и получать доступ к файлам вашего компьютера. Единственная безопасность, которая может вас успокоить, - это то, что жертвы должны быть обмануты, чтобы действительно щелкнуть по вредоносной ссылке, которая устанавливает вредоносное программное обеспечение. Если вы достаточно умны в выявлении фишинговых писем и не нажимаете на подозрительные веб-ссылки, вы можете быть в безопасности от этой конкретной угрозы.

Звучит просто, чтобы держать себя в безопасности, верно? Ну, подумай еще раз.

В декабре 2014 года Телеграфист Софи Кертис спросил ее друг «этического хакера» Джон Ео, сотрудник Trustwave, чтобы попытаться взломать ее компьютер. Хакеры работали не покладая рук, чтобы узнать как можно больше о Софи в Интернете, и в конце концов создали поддельные электронные письма, которые обмануло Софи, чтобы она нажала - немедленно заразив свой ноутбук и предоставив хакерам доступ ко всему, включая ее вебкамера. Даже люди, которые считают, что они невосприимчивы к такой тактике, могут быть обмануты.

Поддельные сотовые вышки

В сентябре 2014 года стали появляться слухи о так называемых «поддельных вышках сотовой связи», подозреваемых в перехвате сотовой связи по всей стране. Эти башни были подтверждены следователем Аароном Тернером, также владельцем мобильной охранной фирмы Integricell.

Аарон Тернер сказал The Blaze, что странные башни были настроены так, чтобы буквально обмануть мобильные телефоны, заставляя их думать, что поддельная башня была единственной доступной башней в этом районе.

«Эти башни заставляют ваш телефон говорить:« Мне нужно сообщить вам информацию 9-1-1 », но это не так».

По словам Тернера, башни - в основном сосредоточенные в Пенсильвании и центре Вашингтона, округ Колумбия, - могли буквально «взломать ваши коммуникации» и посмотреть, что происходит с телефоном.

Множество других исследователей подтвердили «встречи» с поддельными вышками сотовых ячеек, но на самом деле не было никаких реальных фотографий каких-либо реальных вышек сотовой связи в любом конкретном месте. Возникли вопросы о том, являются ли нечетные башни-перехватчики еще одним элементом обширной федеральной программы наблюдения, уже находящейся под постоянной общественной критикой. Другие подозревали, что башни могут быть частью международной шпионской программы.

Лишь через два месяца, в ноябре, The Wall Street Journal сломал новость что министерство юстиции - по сути, полицейские власти по всей стране - фактически Поддельные мобильные телефоны «возвышаются» на самолетах с помощью устройства, называемого DRTBOX, по прозвищу «грязная коробка». Произведено компанией Digital Receiver Technology (дочерняя компания Boeing), устройство выглядит как сотовая вышка на мобильные телефоны и выполняет «атаку среднего человека» для извлечения регистрационной информации с этих телефонов.

Власти летели на этих самолетах вокруг столичных районов, чтобы собрать как можно больше информации о сотовых телефонах.

«Самолеты оснащены устройствами, некоторые из которых известны сотрудникам правоохранительных органов как« грязные ящики »из-за инициалов подразделения Boeing Co., которое производит их - которые имитируют сотовые вышки крупных телекоммуникационных компаний и заставляют мобильные телефоны сообщать об их уникальной регистрации Информация."

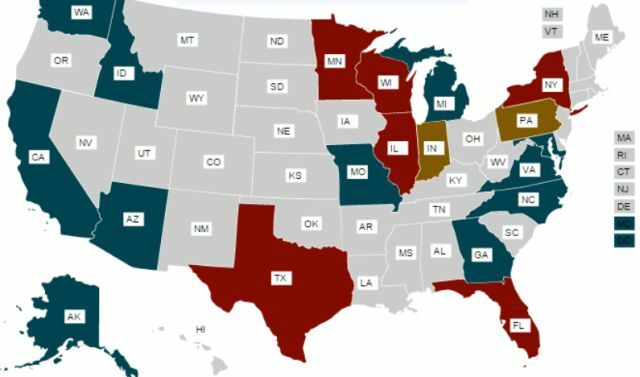

Определение «личности» и информации о местонахождении мобильного телефона позволит правоохранительным органам обнаруживать и отслеживать практически любого гражданина с помощью мобильного телефона. Американский союз гражданских свобод (ACLU) проанализировал общедоступные документы по использованию этих «Stingray» устройства государственной и местной полиции, и опубликовал карту, показывающую, где устройства в настоящее время находятся использовать.

Поскольку технологии развиваются быстрее, чем могут придерживаться законы, власти в полной мере используют лазейки, чтобы собрать как можно больше данных. Вы можете узнать больше об этих усилиях и попытках скрыть их на Страница расследования ACLU. Если вы живете в любой из цветных областей на карте, скорее всего, данные вашего мобильного телефона и местоположение были собраны местными или государственными правоохранительными органами.

Взлом кибервойны в Китае

Если вы думаете, что за вами следит только ваше правительство, подумайте еще раз. В конце октября 2014 года The Washington Post объявил, что группа исследователей в области безопасности определила сложную китайскую группу кибершпионажа под названием «Аксиома», которая была нацеленность на западные правительственные агентства с целью собрать любую разведывательную информацию, касающуюся китайских внутренних и международных отношений политики.

В середине октября, перед публикацией Вашингтон ПостФБР фактически выпустило предупреждение для промышленности США, чтобы быть внимательным к продвинутой китайской хакерской группе проведение кампании по сбору конфиденциальной информации от компаний США и правительства агентства.

Согласно ФБР, новая группа является вторым спонсируемым государством подразделением, следуя ранее раскрытие экспертами по безопасности другого правительственного хакерского подразделения под названием Народно-освободительная армия Блок 61398. Группа Axiom работает по крайней мере четыре года, ориентируясь на промышленные и экономические интересы в западных странах.

Здесь важно понять, что, если вы работаете в крупной корпорации, которая имеет хорошо защищенные секреты собственности, вы, возможно, будете мишенью для группы Axiom. Он использует так называемые «эксплойты нулевого дня» операционной системы Microsoft Windows - одну из самых сложных и продвинутых техник взлома. Проникнув в компанию или государственное учреждение через компьютер любого отдельного сотрудника, группа может попытаться получить доступ к сети или системе, и потенциально получить доступ к чувствительным и ценным промышленным секреты.

Не думаете, что ваш компьютер является ценной целью для этих хакеров? Это. Так что работайте со своей корпоративной группой безопасности и не забывайте серьезно относиться к правилам и политикам безопасности.

Промышленный шпионаж на бизнес-конференциях

Ваша компания решает отправить вас на отраслевую конференцию этого года. Может быть, это CES или другая действительно крутая техническая конференция. Собирая вещи для поездки, вы не забудьте взять с собой рабочий ноутбук, мобильный телефон, поставляемый компанией, и, конечно, карту памяти, на которой хранятся некоторые из ваших самых важных файлов с работы. Большинство людей в своем волнении по поводу поездки в командировку и просмотра стольких классных технологий, никогда на мгновение подумайте, что они могут поставить конкурентное преимущество своей компании на рынке в риск.

Как же так? К ненадлежащим образом охраняют ноутбуки компании, мобильные телефоны и данные во время путешествий. Международные шпионские группы знают, что поездки - это когда сотрудники компании наиболее уязвимы, и поэтому конференции являются основной целью сбора промышленной информации.

Когда вы путешествуете и посещаете конференцию, у вас так много слабых мест в безопасности, поэтому важно помните об этом и примите соответствующие меры, чтобы защитить себя, прежде чем стать жертвой промышленного шпионаж.

- Проведение видеоконференций по небезопасной сети отелей открывает возможность передачи конфиденциальной информации умным хакерам.

- Кража ноутбуков или мобильных телефонов из гостиничных номеров может предоставить агентам конфиденциальную информацию о компании, хранящуюся на этих устройствах.

- Используйте наш список советов для защита от государственного надзора Как защитить себя от государственного надзора за мобильными телефонами [Android]Посмотрим правде в глаза, в наши дни вероятность того, что вас кто-то отслеживает, постоянно растет. Я не говорю, что все, везде, сталкиваются с угрозой наблюдения за мобильными телефонами, но есть много ... Подробнее вашего мобильного телефона.

- Использование ноутбука вашей компании в открытом публичном месте позволяет шпионам наблюдать за вашей деятельностью сзади.

- Телефонные разговоры о важных делах компании в общественных местах позволяют любому подслушать разговор, просто находясь рядом.

- Презентация на отраслевой конференции может привести к утечке конфиденциальной информации о компании, если вы заранее не «очистите» эти презентации.

В 2014 году Карл Ропер написал книгу под названием «Кража коммерческой тайны, промышленный шпионаж и угроза Китая», где он объяснил, что некоторые китайцы Промышленный шпионаж на самом деле сосредоточен на сборе технической информации из открытых презентаций на конференций.

«Конференции по таким предметным областям, как композитные материалы, ракеты, инженеры, лазеры, компьютеры, морские технологии, космос, микроэлектроника, химическое машиностроение, радары, вооружение и оптическая связь - лишь некоторые из наиболее интересных, которые китайцы попытаются посещать. Данные конференций такого типа будут одним из наиболее значимых вкладов в их проекты ».

Это спорно ли информация, представленная в презентации общественной конференции может предоставить шпионские агенты коммерческой тайны, однако плохо очищенные (или полностью не прошедшие цензуру) презентации, скорее всего, случайно обнаружат очень большие подсказки о торговле корпорации секреты.

К счастью, есть способы защитить себя. Если вы проводите презентацию для своей компании, всегда передавайте ее в отдел коммуникаций вашей компании или в юридический отдел. Некоторые компании могут даже потребовать, чтобы все внешние коммуникации были одобрены одним или обоими департаментами. Не забудьте сделать это, иначе это может стоить вам работы.

- Использовать кража ноутбука Ноутбук LAlarm заставляет ваш ноутбук кричать при краже Подробнее устройства или программное обеспечение, которые будут предупреждать кого-либо поблизости, если ваш ноутбук когда-либо будет удален с места, где вы его оставили.

- Убедитесь, что вы заблокировали свой ноутбук, и что ваша информация на нем правильно зашифрованы Как защитить и зашифровать вашу информацию, если ваш ноутбук украдут [Mac] Подробнее . Это значительно уменьшит шпионскую опасность от кражи ноутбука.

- Если вам нужно взять с собой карту памяти, обязательно защитить его паролем Как зашифровать флешку: 5 инструментов защиты паролемХотите узнать, как зашифровать флешку? Вот лучшие бесплатные инструменты для защиты паролем и защиты флэш-накопителя. Подробнее , или же зашифровать его Зашифруйте свою флешку с Truecrypt 6.0 Подробнее с программным обеспечением, как Truecrypt.

- Повысьте безопасность экрана блокировки вашего мобильного телефона. Кристиан предложил отличные советы по блокировке экрана Повысьте безопасность экрана блокировки Android с помощью этих 5 советовВозможно, вы читаете эту мысль: «Нет, спасибо, MakeUseOf, мой Android защищен шаблоном блокировки экрана - мой телефон неуязвим!» Подробнее для выполнения этого.

- Используйте свой ноутбук в месте, где никто не может стоять или сидеть позади вас и видеть ваш экран. Это похоже на здравый смысл, но слишком многие люди не обращают на это внимания.

Кихара недавно предоставил обширный список дополнительных советов и мер безопасности, которые вы можете использовать для защитить себя от незаконного шпионажа Как защитить себя от неэтичного или незаконного шпионажаДумаешь, что за тобой следят? Вот как узнать, есть ли на вашем ПК или мобильном устройстве шпионское ПО, и как его удалить. Подробнее . Стоит прочитать.

Будь в курсе, но не зацикливайся

Знание всех способов, которыми вас шпионят каждый день, не означает, что вам нужно постоянно беспокоиться о том, кто вас слушает, читает ваши электронные письма или отслеживает ваше местоположение. Это означает, что вы всегда должны быть в курсе своего окружения и того, как вы используете технологии при передаче информации, которую вы на самом деле считаете конфиденциальной или очень личный.

Существует множество способов избежать попыток слежки - даже попыток вашего собственного правительства - используя зашифрованные ресурсы, когда вы имеете дело с конфиденциальной информацией, или просто усиливая среда безопасности вашего компьютера 5 лучших советов, чтобы никто не наблюдал за тобой при загрузке торрентов Подробнее в большом смысле.

Но как только вы положите все свои меры безопасности на место, перестаньте беспокоиться. Живи своей жизнью, комфортно осознавая, что ты предпринял соответствующие шаги, чтобы защитить себя.

Дык дао через Shutterstock, Матей Кастелич через Shutterstock

Райан имеет степень бакалавра в области электротехники. Он 13 лет проработал в области автоматизации, 5 лет - в сфере информационных технологий, а сейчас - инженер приложений Бывший управляющий редактор MakeUseOf, он выступал на национальных конференциях по визуализации данных и был представлен на национальном телевидении и радио.