Рекламное объявление

Как потребители, мы все вынуждены доверять технологическим компаниям, которые мы используем. В конце концов, большинство из нас не достаточно квалифицированы, чтобы самостоятельно обнаруживать лазейки и уязвимости.

Дискуссия вокруг конфиденциальности и недавних фурор вызван Windows 10 Представляет ли функция Windows 10 Sense WiFi угрозу безопасности? Подробнее это только одна часть головоломки. Другая, в целом более зловещая часть, - это когда у самого оборудования есть недостатки.

Опытный пользователь компьютера может управлять своим присутствием в сети и настраивать достаточные настройки, чтобы ограничить их проблемы конфиденциальности Все, что вам нужно знать о конфиденциальности Windows 10Хотя в Windows 10 есть некоторые проблемы, о которых нужно знать пользователям, многие претензии были раздуты. Вот наше руководство по всем вопросам, связанным с конфиденциальностью Windows 10. Подробнее , но проблема с основным кодом продукта является более серьезной; это гораздо сложнее определить и сложнее для конечного пользователя.

Что случилось?

Последняя компания, которая провалилась в кошмар безопасности, - это популярный тайваньский производитель сетевого оборудования D-Link. Многие из наших читателей будут использовать свои продукты либо дома, либо в офисе; в марте 2008 года они стали крупнейшим в мире поставщиком продуктов Wi-Fi, и в настоящее время они контролируют около 35 процентов рынка.

Сегодня утром стало известно о gaffe, когда фирма выпустила свои секретные ключи для подписи кода в исходном коде недавнего обновления прошивки. Закрытые ключи используются компьютером как способ проверки подлинности продукта и того, что код продукта не был изменен или поврежден с момента его создания.

Следовательно, с точки зрения непрофессионала, эта лазейка означает, что хакер может использовать опубликованные ключи самостоятельно программы, заставляющие компьютер думать, что его или ее вредоносный код на самом деле является законным D-Link продукт.

Как это произошло?

D-Link долгое время гордился своей открытостью. Частью этой открытости является обязательство открыть все свои микропрограммы с открытым исходным кодом под лицензией General Public License (GPL). На практике это означает, что любой может получить доступ к коду любого продукта D-Link, что позволит им настроить и изменить его в соответствии со своими собственными точными требованиями.

В теории это похвальная позиция. Те из вас, кто не отстает от дебатов об Apple iOS и Android, несомненно, поймут, что одна из самых больших критических замечаний выровнялась в компании из Купертино - их непоколебимое обязательство оставаться закрытым для людей, которые хотели бы настроить источник код. Это причина, почему нет никаких пользовательских ROM, таких как Android Cyanogen Mod Как установить CyanogenMod на ваше устройство AndroidМногие люди могут согласиться с тем, что операционная система Android довольно крутая. Мало того, что это здорово использовать, но это также бесплатно, как в открытом исходном коде, так что он может быть изменен ... Подробнее для мобильных устройств Apple.

Противоположная сторона медали в том, что когда делаются крупномасштабные промахи с открытым исходным кодом, они могут иметь огромный эффект. Если бы их прошивка была с закрытым исходным кодом, та же самая ошибка была бы гораздо менее серьезной и гораздо менее вероятной.

Как это было обнаружено?

Недостаток был обнаружен норвежским разработчиком, известным как «bartvbl», который недавно приобрел камеру наблюдения D-Link DCS-5020L.

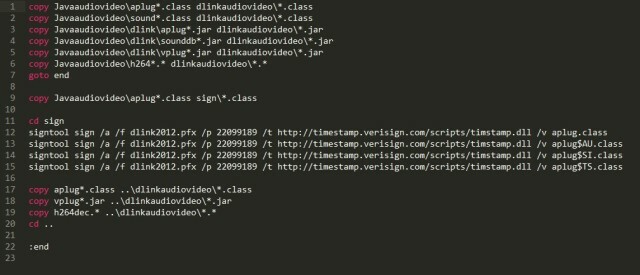

Будучи компетентным и любопытным разработчиком, он решил покопаться «под капотом» в исходном коде прошивки устройства. В ней он нашел как закрытые ключи, так и парольные фразы, необходимые для подписи программного обеспечения.

Он начал проводить свои собственные эксперименты, быстро обнаружив, что он смог создать Windows приложение, которое было подписано одним из четырех ключей - таким образом, создавая впечатление, что оно приходит от D-Link. Другие три клавиши не работали.

Он поделился своими выводами с голландским техническим новостным сайтом Tweakers, который, в свою очередь, передал это открытие голландской охранной фирме Fox IT.

Они подтвердили уязвимость, выдав следующее утверждение:

«Сертификат подписи кода действительно для пакета микропрограмм, версия микропрограммы 1.00b03. Дата его источника 27 февраля этого года, то есть ключи этого сертификата были выпущены задолго до истечения срока действия сертификата. Это большая ошибка ».

Почему это так серьезно?

Это серьезно на нескольких уровнях.

Во-первых, Fox IT сообщила, что в одной папке было четыре сертификата. Эти сертификаты были получены от Starfield Technologies, KEEBOX Inc. и Alpha Networks. Все они могли быть использованы для создания вредоносного кода, который имеет возможность обойти программа-антивирус Сравните производительность вашего антивируса с этими 5 топ-сайтамиКакое антивирусное программное обеспечение следует использовать? Который лучший"? Здесь мы рассмотрим пять лучших онлайн-ресурсов для проверки антивирусной производительности, чтобы помочь вам принять обоснованное решение. Подробнее и другие традиционные проверки безопасности - действительно, большинство технологий безопасности будут доверять файлам, которые подписаны, и пропускают их без вопросов.

Во-вторых, атаки современных постоянных угроз (APT) становятся все более популярным способом действий хакеров. Они почти всегда используют потерянные или украденные сертификаты и ключи, чтобы подчинить своих жертв. Последние примеры включают Destover стеклоочистителя Заключительная борьба 2014 года: Sony Hack, Интервью и Северная КореяСеверная Корея действительно взломала Sony Pictures? Где доказательства? Кто-нибудь еще выиграл от нападения, и как этот инцидент перерос в продвижение фильма? Подробнее использовался против Sony в 2014 году и атаковал Duqu 2.0 на китайских производителей Apple.

Добавление большей силы в арсенал преступника явно не имеет смысла и возвращает к элементу доверия, упомянутому в начале. Как потребители, мы должны, чтобы эти компании были бдительны в защите своих активов, основанных на безопасности, чтобы помочь бороться с угрозой киберпреступников.

Кто затронут?

Честный ответ здесь - мы не знаем.

Хотя D-Link уже выпустила новые версии микропрограммного обеспечения, невозможно сказать, удалось ли хакерам извлечь и использовать ключи до публичного открытия bartvbl.

Есть надежда, что анализ образцов вредоносных программ на таких сервисах, как VirusTotal, в конечном итоге может дать ответ на этот вопрос, прежде всего нужно дождаться обнаружения потенциального вируса.

Этот инцидент поколебал ваше доверие к технологии?

Что вы думаете об этой ситуации? Являются ли подобные недостатки неизбежными в мире технологий, или компании виноваты в своем плохом отношении к безопасности?

Может ли такой случай отложить использование вами продуктов D-Link в будущем, или вы примете проблему и продолжите в любом случае?

Как всегда, мы хотели бы услышать от вас. Вы можете сообщить нам свои мысли в разделе комментариев ниже.

Кредит изображения: Матиас Рипп через Flickr.com

Дэн - британский эмигрант, живущий в Мексике. Он является главным редактором дочернего сайта MUO, Blocks Decoded. В разное время он был социальным редактором, креативным редактором и финансовым редактором MUO. Вы можете найти его бродящим по выставочному центру в CES в Лас-Вегасе каждый год (пиарщики, обращайтесь!), И он делает много закулисных сайтов…