Рекламное объявление

Среди постоянно текущей реки украденной личной информации один тип данных укрепил свою позицию икра личных полномочий, и в настоящее время разыскивается широким кругом гнусных людей и организаций. Медицинские данные поднялись на вершину 5 причин, почему кража медицинских данных растетМошенники хотят получить ваши личные данные и информацию о банковском счете, но знаете ли вы, что ваши медицинские записи также представляют для них интерес? Узнайте, что вы можете с этим поделать. Подробнее кражи личных данных, и как таковые медицинские учреждения сталкиваются с постоянным ростом вредоносных программ, предназначенных для кражи этих личных учетных данных.

MEDJACK 2

Ранее в этом году мы изучили доклад MEDJACK Здравоохранение: новый вектор атаки для мошенников и воровМедицинские записи все чаще используются мошенниками для получения прибыли. Хотя наличие оцифрованной медицинской карты имеет огромные преимущества, стоит ли ставить ваши личные данные на линии огня? Подробнее

составленный охранной фирмой, ориентированной на обман, TrapX. Их первоначальный отчет MEDJACK иллюстрировал широкий спектр атак, направленных на медицинские учреждения по всей стране, с акцентом на медицинские приборы для больниц. TrapX обнаружил «обширный компромисс множества медицинских устройств, включая рентгеновское оборудование, архив изображений и системы связи (PACS) и анализаторы газов крови (BGA) », а также уведомление администрации больницы о внушительном спектре дополнительных потенциально уязвимых инструментов, включая:«Диагностическое оборудование (ПЭТ-сканеры, КТ-сканеры, МРТ-аппараты и т. Д.), Терапевтическое оборудование (инфузионные насосы, медицинские лазеры и хирургические лазеры LASIK). оборудование), а также оборудование для жизнеобеспечения (аппараты искусственного кровообращения, аппараты искусственной вентиляции легких, аппараты оксигорации с экстракорпоральной мембраной и диализные аппараты) и гораздо больше."

Новый отчет, MEDJACK.2: Больницы в осаде (Кстати, мне нравится этот титул!), Который основывался на этой ранней детализации постоянной угрозы, которую представляет медицинская объекты, а также охранная компания предоставляют подробный анализ происходящих «продвинутых» атак.

Новые институты, новые атаки

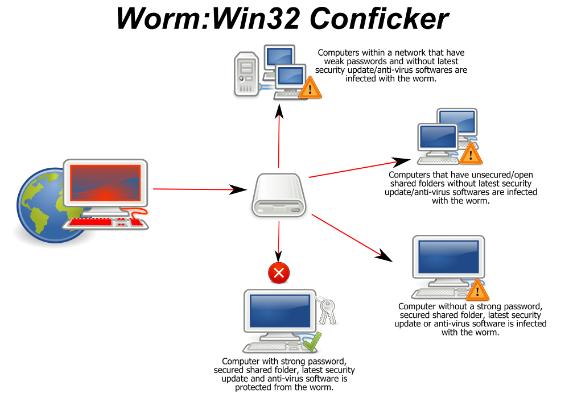

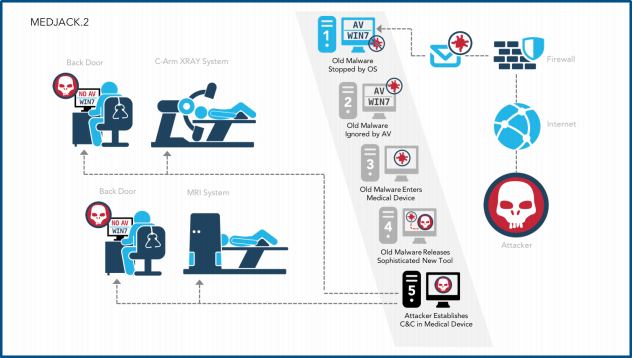

Одной из самых интересных вещей, описанных в отчете, были сложные варианты вредоносных программ. развернуты злоумышленниками, специально разработанные так, чтобы они не беспокоили современные Windows системы. Червь MS08-067, более известный как Conficker, хорошо известен среди профессионалов в области безопасности, и его подпись хорошо известно антивирусом и программным обеспечением безопасности конечных точек Сравните производительность вашего антивируса с этими 5 топ-сайтамиКакое антивирусное программное обеспечение следует использовать? Который лучший"? Здесь мы рассмотрим пять лучших онлайн-ресурсов для проверки антивирусной производительности, чтобы помочь вам принять обоснованное решение. Подробнее .

Большинство последних версий Windows устранили большинство специфических уязвимостей, которые позволили червю добиться такого успеха во время Это был период расцвета, поэтому, когда он был представлен системе сетевой безопасности медицинского учреждения, казалось, что угроза.

Тем не менее, вредоносная программа была специально выбрана за ее способность использовать более старые, непатентованные версии Windows, которые можно найти на многих медицинских устройствах. Это важно по двум причинам:

- Поскольку более новые версии Windows не были уязвимы, они не обнаружили угрозу, исключив любые протоколы безопасности конечных точек, которые должны были вмешаться. Это обеспечило успешную навигацию червя на любые старые рабочие станции Windows.

- Специально сфокусированная атака на более старые версии Windows дала значительно более высокий шанс на успех. Кроме того, большинство медицинских устройств не имеют специальной защиты конечных точек, что опять-таки ограничивает их шансы на обнаружение.

Соучредитель TrapX Моше Бен Симон объяснил:

«MEDJACK.2 добавляет новый слой камуфляжа в стратегию атакующего. Новые и высокоэффективные инструменты злоумышленника хитро спрятаны в очень старых и устаревших вредоносных программах. Это самый умный волк в очень старой овечьей шкуре. Они запланировали эту атаку и знают, что в медицинских учреждениях они могут проводить эти атаки безнаказанно или без легко создавать бэкдоры в сети больниц или врачей, в которых они могут оставаться незамеченными, и отфильтровывать данные в течение длительных периодов времени. время."

Особые уязвимости

Используя устаревшего червя Conficker в качестве оболочки, злоумышленники смогли быстро перемещаться между внутренними больничными сетями. Хотя TrapX официально не назвали поставщиков медицинских учреждений, их системы безопасности были оценивая, они детализировали конкретные отделы, системы и поставщиков оборудования, которые были пострадавших:

-

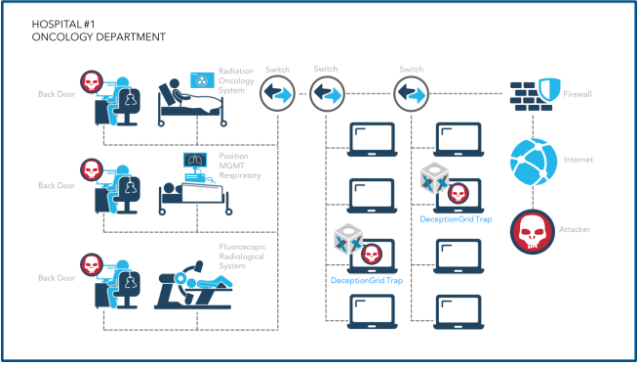

Госпиталь № 1: Топ 1000 мировых больниц.

- Поставщик A - Система радиационной онкологии

- Поставщик A - Трилогия LINAC.

- Поставщик B - Флюороскопическая рентгенологическая система

-

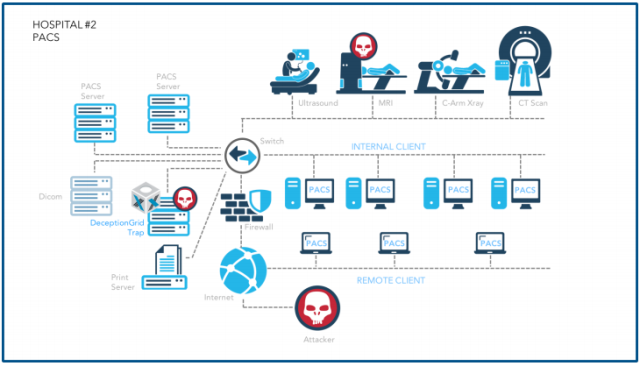

Больница № 2: 2000 лучших мировых больниц.

- Поставщик C - система PACS

- Компьютерные серверы и хранилища нескольких поставщиков

-

Больница № 3: 200 лучших мировых больниц.

- Поставщик D - Рентгеновский аппарат

В первой больнице злоумышленники взломали систему, на которой работала централизованная система обнаружения вторжений, защита конечных точек по всей сети и брандмауэры следующего поколения. Несмотря на эти меры защиты, исследователи безопасности обнаружили бэкдоры в ряде систем, как описано выше.

Вторая больница обнаружила, что их Система архивации и передачи изображений (PACS) была взломана для поиска уязвимые медицинские устройства и данные пациента Как данные о здоровье из ваших приложений покупаются и продаютсяНедавний рост числа приложений для здоровья и фитнеса означает, что на наших устройствах собирается много медицинских данных - данных, которые продаются. Подробнее включая «рентгеновские снимки с пленок, изображения с компьютерной томографии (КТ) и магнитно-резонансную (МРТ) визуализацию вместе с необходимыми рабочими станциями, серверами и хранилищем». Особая проблема заключается в том, что практически в каждой больнице в стране есть хотя бы одна централизованная служба PACS, а на всей Мир.

В третьей больнице TrapX обнаружил черный ход в рентгеновском оборудовании, приложение на базе Windows NT 4.0 Помните это? 7 древних программ для Windows, используемых до сих порОни говорят, что технологии развиваются по экспоненте. Но знаете ли вы, что некоторые программы существуют уже несколько десятилетий? Присоединяйтесь к нам для прогулки по Ностальгия-лейн и откройте для себя самые старые из сохранившихся программ для Windows. Подробнее . Хотя служба безопасности больницы «имела значительный опыт в кибербезопасности», они были полностью не зная, что их система была скомпрометирована, опять же из-за того, что вредоносное ПО прибыло в виде заниженного угроза.

Опасность для услуг?

Присутствие хакеров в медицинских сетях, конечно, крайне тревожно. Но, похоже, их вторжение в сети медицинских учреждений в первую очередь мотивировано кражей личных медицинских карт Вот как они взламывают тебя: мрачный мир наборов эксплойтовМошенники могут использовать программные пакеты для использования уязвимостей и создания вредоносных программ. Но что это за наборы эксплойтов? Откуда они? И как их можно остановить? Подробнее вместо того, чтобы фактически представлять прямую угрозу для оборудования больницы. В этом смысле мы можем быть благодарны.

Многие исследователи безопасности принять к сведению сложные вредоносные программы, замаскированные Ваша новая угроза безопасности на 2016 год: JavaScript RansomwareLocky Ransomware беспокоит исследователей в области безопасности, но после его краткого исчезновения и возвращения в качестве кроссплатформенной угрозы вымогателей JavaScript все изменилось. Но что вы можете сделать, чтобы победить вымогателей Locky? Подробнее как более базовые версии, разработанные для того, чтобы ускользнуть от современных решений для безопасности конечных точек TrapX отметил в своем первоначальном отчете MEDJACK, что хотя старые вредоносные программы использовались для получения доступа к устройствам, это определенная эскалация; желание нападавших обойти любые современные контрольно-пропускные пункты было отмечено.

«Эти старые вредоносные оболочки обходят современные решения для конечных точек, поскольку целевые уязвимости уже давно закрыты на уровне операционной системы. Таким образом, теперь злоумышленники, не генерируя никаких предупреждений, могут распространять свои самые сложные наборы инструментов и устанавливать «черные ходы» в крупных медицинских учреждениях, совершенно без предупреждения или предупреждения ».

Даже если основной целью является кража учетных данных пациента, выявление этих критических уязвимостей означает только одно: более уязвимая система здравоохранения, с большим количеством потенциальных уязвимостей, которые еще предстоит подвергаются. Или сети, которые уже были скомпрометированы без каких-либо аварийных сигналов. Как мы уже видели, этот сценарий вполне возможен.

Медицинские карты стали одной из наиболее прибыльных форм информации, позволяющей установить личность, которую ищут многие злоумышленники. С ценами в диапазоне от 10 до 20 долларов за отдельную запись, существует эффективная торговля на черном рынке, подстегиваемая кажущейся легкостью доступа к другим записям.

Сообщение в медицинские учреждения должно быть четким. Эволюция записей о пациентах в легко переносимую оцифрованную версию, несомненно, фантастическая. Вы можете пройти практически в любое медицинское учреждение, и они смогут легко получить доступ к копии ваших записей.

Но, зная, что бэкдоры все чаще встречаются в медицинских устройствах, использующих все более древнее оборудование, необходимо быть совместными усилиями как производителей оборудования, так и медицинских учреждений для совместной работы по ведению истории болезни безопасность.

Были ли у вас кражи медицинских карт? Что произошло? Как они получили доступ к вашим записям? Дайте нам знать ниже!

Кредиты изображений:медицинский монитор от sfam_photo через Shutterstock

Гэвин - старший писатель MUO. Он также является редактором и SEO-менеджером сайта крипто-ориентированных сайтов MakeUseOf, Blocks Decoded. Он имеет степень бакалавра (с отличием) современного письма с практиками цифрового искусства, разграбленного с холмов Девона, а также более чем десятилетний профессиональный опыт написания. Он наслаждается обильным количеством чая.