Рекламное объявление

Люди используют безопасные службы обмена сообщениями с сквозным шифрованием, например, WhatsApp или Telegram, потому что они верят, что они будут обеспечивать безопасность своих сообщений и устройств. Несмотря на то, что это обычно так, в этих приложениях есть проблемы с безопасностью, о которых необходимо знать пользователям.

Недавно на устройствах Android с приложениями WhatsApp и Telegram был обнаружен эксплойт, называемый перехватом медиафайлов. Если вы используете какое-либо из этих приложений, необходимо предпринять шаги, чтобы защитить себя и свое устройство.

Как медиа-файлы представляют собой угрозу безопасности?

Охранная фирма Symantec объявила об уязвимости, которую можно использовать для распространения поддельных новостей или для обмана пользователей при отправке платежей по неправильному адресу. Он работает через систему, которая позволяет приложениям обмена сообщениями получать мультимедийные файлы, например, когда друг отправляет вам фото или видео с помощью приложения.

Чтобы получить файл, ваше Android-устройство должно иметь разрешения на запись во внешнее хранилище. Это означает, что приложение может взять отправленный вам файл и сохранить его на SD-карте вашего устройства.

В идеале приложения типа Telegram или WhatsApp должны иметь разрешение только на запись во внутреннее хранилище. Это означает, что файлы могут просматриваться в приложении, но не могут быть доступны для других приложений. Но это будет означать, что если кто-то отправит вам фотографию, вы не сможете автоматически увидеть ее в галерее своей камеры.

WhatsApp по умолчанию сохраняет файлы на внешнее хранилище. Telegram сохраняет файлы на SD-карту, если включена опция «Сохранить в галерее».

Что такое джеки медиафайлов?

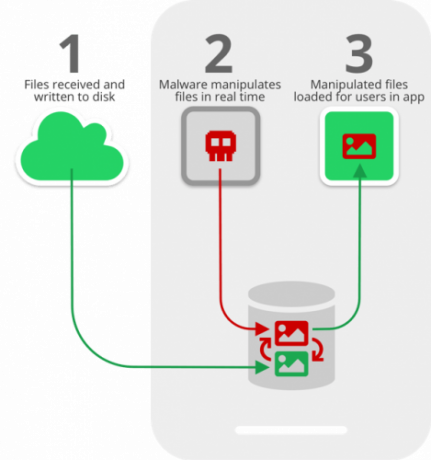

Атака работает путем перехвата процесса, посредством которого приложение обмена сообщениями сохраняет медиа-файлы.

Во-первых, пользователь загружает невинное на вид приложение, такое как бесплатная игра, но внутри скрыто вредоносное ПО, которое работает на фоне своего устройства.

Теперь пользователь переходит к своему приложению для обмена сообщениями. Если приложение сохраняет медиафайлы на внешнем хранилище, вредоносное приложение может нацелить файлы в данный момент. между временем их сохранения на жестком диске и временем их отображения в приложение.

Кредит изображения: Symantec

Это похоже на атака "человек посередине" Что такое атака «человек посередине»? Безопасность Жаргон объяснилЕсли вы слышали об атаках типа «человек посередине», но не совсем уверены, что это значит, эта статья для вас. Подробнее . Вредоносное приложение отслеживает ваше устройство на наличие изменений во внешнем хранилище и выполняет действия в тот момент, когда оно обнаруживает изменение. Как только реальный файл будет сохранен на вашем устройстве из приложения обмена сообщениями, вредоносное приложение присоединится к нему и перезапишет этот файл своим собственным файлом. Затем поддельный файл отображается в вашем приложении обмена сообщениями.

Это работает для изображений и аудио файлов. Он даже меняет миниатюру в приложении обмена сообщениями, поэтому пользователи не имеют представления о том, что открываемый файл - это не файл, который им отправил контакт.

Какую информацию можно манипулировать?

Примером того, как это может быть использовано не по назначению, является поставщик, который использует WhatsApp или Telegram для отправки счета клиенту. Если на устройстве клиента установлено вредоносное ПО, оно может заменить реальный счет поддельным. Поддельный счет содержит банковские реквизиты мошенника, а не банковские реквизиты продавца.

Клиент тогда заплатил бы сумму счета мошеннику. Они никогда не узнают, что их обманули. Насколько клиент знал бы, они будут видеть регулярный счет от своего поставщика и не имеют никаких оснований не доверять ему.

Другие личные и деловые документы тоже могут быть в опасности. Эксплойт может манипулировать личными фотографиями или видео, голосовыми заметками или деловыми документами. Это может быть что-то маленькое, например, замена фотографий, отправленных через приложения, на неподходящие изображения. Или это может быть что-то более сложное, например, руководитель бизнеса, который сохраняет голосовую заметку на свой телефон и отправляет ее секретарю для транскрипции.

Голосовая заметка может быть изменена, чтобы сказать все, что хотят нападавшие, вызывая хаос.

Эта ситуация вызывает особую тревогу, потому что люди поверили, что сообщения, отправляемые ими с помощью служб с сквозным шифрованием, безопасны. Многие знают, что смс-сообщения или электронные письма могут быть подделаны Что такое спуфинг электронной почты? Как мошенники подделывают поддельные электронные письмаПохоже, ваша учетная запись электронной почты была взломана, но те странные сообщения, которые вы не отправляли, на самом деле связаны с подделкой электронной почты. Подробнее . Таким образом, они в поисках мошенничества, даже если сообщение кажется от кого-то, кого они знают. Но люди верят в зашифрованные сообщения. Они не настолько осведомлены о потенциальной угрозе безопасности, которую могут представлять эти приложения.

Как медиа-файлы могут распространять поддельные новости?

Одной из неожиданных проблем, которые может вызвать эта атака, является распространение поддельных новостей. Многие люди используют функцию Telegram, называемую каналами. Каналы - это форумы, через которые администратор может отправлять сообщения большой группе подписчиков. Некоторые люди используют это как новостную ленту, просматривая ежедневные новости из надежного канала в своем приложении Telegram.

Проблема заключается в том, что использование медиа-файлов может мешать работе новостных каналов. Надежный администратор новостного канала рассылает изображение, достойное новостей. Затем это изображение перехватывается вредоносным приложением на телефоне получателя. Реальное изображение обменивается на поддельное изображение новостей. Администратор понятия не имеет, что это произошло, и получатель подумает, что изображение было настоящей новостью.

Как защитить свои устройства от взлома медиа-файлов

Чтобы исправить эту уязвимость, разработчики должны переосмыслить подход к сохранению файлов в Android. Тем не менее, для пользователей существует быстрое решение. Вам просто нужно отключить сохранение файлов на внешнее хранилище.

Чтобы сделать это в Telegram, откройте меню, проведя слева от приложения и перейдите к настройки. Затем перейдите к настройки чата. Убедитесь, что Сохранить в галерее переключатель установлен на от.

Чтобы отключить внешнее хранилище файлов в WhatsApp, перейдите на настройкизатем Чаты. Убедитесь, что Видимость СМИ переключатель установлен на от.

После того как вы изменили этот параметр, ваше приложение для обмена сообщениями будет защищено от атак с использованием файлов мультимедиа.

Обновите настройки WhatsApp и Telegram, чтобы избежать Media Jacking

Взлом мультимедийных файлов - пример того, как злоумышленники могут создавать помехи вашему устройству с помощью приложения для обмена сообщениями. Рекомендуется изменить настройки, чтобы убедиться, что ваше устройство не уязвимо.

Пока вы узнаете о приложениях безопасности и обмена сообщениями, ознакомьтесь с Пользователи должны знать об угрозах безопасности WhatsApp WhatsApp безопасно? 5 угроз безопасности, о которых нужно знать пользователямБезопасность WhatsApp - это сложная задача. Это любимая цель мошенников и хакеров. WhatsApp безопасно? Вот что вам нужно знать. Подробнее .

Джорджина - писатель в области науки и техники, живет в Берлине и имеет докторскую степень по психологии. Когда она не пишет, ее обычно связывают с ПК или на велосипеде, и вы можете увидеть больше ее работ на georginatorbet.com.